Nicht nur auf der Straße oder an der Wohnungstür kann man Betrüger*innen zum Opfer fallen. Frei nach dem Motto „Gelegenheit macht Diebe“ lauern dunkle Gestalten auch im Onlinebereich. Ihre Betrugsmaschen sind vielfältig. Um sich zu schützen, werden hier einige typische Betrugsmethoden vorgestellt, zusammen mit möglichen Strategien, sich davor zu schützen.

Inhaltsangabe

1. Der Enkeltrick

2. Identitätsdiebstahl

3. Phishing

4. Fallen beim Online-Einkauf

5. Digitale Broschüre

Der Enkeltrick

Der Enkeltrick ist eine etablierte Betrugsmasche. Älteren Personen wird zumeist telefonisch vorgetäuscht, eine verwandte Person oder gute Bekannte sei in finanziellen Nöten und benötige sehr kurzfristig eine große Summe Geld. Die Betrüger*innen setzen dabei ihr Opfer emotional und zeitlich so unter Druck, dass diese die Situation nicht in Ruhe durchdenken kann und stattdessen die geforderte Summe hastig übergibt.

Hinweis: Während früher die Betrüger*innen im Telefongespräch das Opfer geschickt aushorchten, um an private Informationen zu kommen – zum Beispiel mit Fragen wie „Rate mal, wer hier spricht?“ –, bieten Internet-Plattformen wie Facebook die ideale Möglichkeit, das online ohne direkten Kontakt zu tun.

Telefonnummer: Darüber hinaus werden Opfer durch betrügerische SMS- oder Whatsapp-Nachrichten dazu gebracht, die echte Handynummer ihres Kindes oder Enkels durch eine falsche Nummer auszutauschen: „Hallo Mama, ich habe eine neue Nummer.“ Mit diesem Trick sollen Rückfragen und damit die Aufdeckung des Betruges verhindert werden.

Deepfake: Mit der Weiterentwicklung der generativen Künstlichen Intelligenz bieten sich Betrüger*innen zusätzliche Möglichkeiten, die Stimme der geliebten Person zu imitieren und im Extremfall sogar ihr Abbild für Videoanrufe zu generieren.

Schutz

Je weniger persönliche Informationen online geteilt werden, desto schwerer fällt betrügerischen Personen der Schwindel. Eine nach dem obigen Schemata mitgeteilte oder unseriöse Handynummer sollte unbedingt über die alte Nummer in den gespeicherten Kontakten geprüft und beim alten Kontakt nachgefragt werden, ob dieser Wechsel überhaupt stimmt.

Am sichersten hierfür, aber auch für sonstige Nachrichten und Anrufe dieser Art, ist es, mit der Familie oder den Bekannten bestimmte Codes zu verabreden, zum Beispiel zwei Emojis oder ein Schlüsselwort, das immer am Ende einer Nachricht stehen muss. Oder man greift selbst in die Trickkiste und fragt im Gespräch nach einer Person, die nicht existiert.

Identitätsdiebstahl

Kriminelle, die mit Namen und Erscheinungsbild anderer im Internet ihr Unwesen treiben, kommen heutzutage leider viel zu oft vor. Was für viele eine Horrorvorstellung ist, haben mehr als ein Drittel der Menschen in Deutschland, oft am eigenen Leib, erfahren müssen.

Was ist Identitätsdiebstahl?

Unter Identitätsdiebstahl versteht man das unbefugte Erlangen und den Missbrauch persönlicher oder finanzieller Daten einer Person, um sich als diese auszugeben oder Straftaten zu begehen, wie etwa Kreditkartenbetrug oder das Abschließen von Verträgen im Namen des Opfers. Dies geschieht häufig durch Methoden wie Phishing, das Hacken von Online‑Konten oder den Kauf von Daten im Darknet.

Ziel des Identitätsdiebstahls ist meist die finanzielle Bereicherung, in selteneren Fällen aber auch die Erpressung oder Rufschädigung des Opfers. Heutzutage fällt dies mithilfe Künstlicher Intelligenz noch leichter. Sie macht diese Form der Cyberkriminalität nicht nur einfacher, sondern auch skalierbar. Mittels KI könnten Kriminelle ihren Betrug noch einfacher und schneller automatisieren und so zahllose Taten gleichzeitig begehen.

Wie schützt man sich am besten?

Um sich vor Identitätsdiebstahl zu schützen, sollte man schwer zu erratende, individuelle Passwörter wählen und zusätzlich einen Passwort-Manager verwenden. Wo es möglich ist, sollte die Zwei-Faktor-Authentifizierung (2FA) aktiviert werden. Persönliche Daten sollte man nur nach sorgfältiger Abwägung sparsam preisgeben.

Endgeräte schützt man am besten mit aktueller Sicherheitssoftware. Programme sollten durch regelmäßige Updates auf dem neuesten Stand gehalten werden. Vorsicht bei verdächtigen E-Mails: Anhänge und Links nicht bedenkenlos anklicken. Bankkonten und Kreditberichte sollten regelmäßig auf verdächtige Aktivitäten überprüft werden, damit man bei Auffälligkeiten schnell handeln kann.

Zusammenfassend kann man sagen, dass Identitätsdiebstahl eine ernsthafte Bedrohung darstellt. Die fortschreitende Entwicklung Künstlicher Intelligenz verschärft das Problem noch, da sie Kriminellen ermöglicht, schneller an größere Datenmengen zu gelangen und sie effizienter zu nutzen. Prävention erfordert zuverlässige Verifizierungsmöglichkeiten, eine unnachlässige Wachsamkeit gegenüber Phishing-Versuchen, eine ständige Überwachung von Konten und rasches Handeln bei Unregelmäßigkeiten.

Was ist Social Engineering?

Eine weitere Betrugsmethode ist das sogenannte Social Engineering: die gezielte Manipulation von Menschen, um an vertrauliche Informationen zu gelangen oder Sicherheitsmechanismen zu umgehen. Dabei werden Hilfsbereitschaft, Vertrauen, Angst der Opfer oder ihr Respekt vor Autorität ausgenutzt, um sie geschickt zu manipulieren. Cyber-Kriminelle verleiten das Opfer beispielsweise dazu, vertrauliche Informationen preiszugeben, Sicherheitsfunktionen auszuhebeln, Überweisungen zu tätigen oder Schadsoftware auf dem privaten oder firmeneigenen Computer zu installieren.

Schutz vor Social Engineering

Täter nutzen beim Social Engineering tiefsitzende menschliche Bedürfnisse aus, um ihre kriminellen Ziele zu erreichen – etwa den Wunsch, anderen Menschen schnell und unbürokratisch zu helfen. Das macht es schwer, sich zuverlässig gegen diese Angriffsform zu schützen.

Um sich dennoch vor Social Engineering zu schützen, sind Grundprinzipien wie Misstrauen gegenüber Unbekannten und das Minimalprinzip entscheidend. Nur absolut notwendige Informationen sollten weitergegeben werden. Beim Umgang mit E-Mails und Nachrichten gelten klare Regeln: Verdächtige Absender oder ungewöhnliche Betreffzeilen nicht öffnen, Anhänge nicht herunterladen und Links nicht anklicken. Auf Dringlichkeitsversprechen von unbekannten Absendern sollte nicht reagiert werden. Nur offizielle Kontaktwege zur Bestätigung nutzen. Bei sensiblen Anfragen empfiehlt sich das Vier-Augen-Prinzip: Interne Anfragen zu sensiblen Daten oder Zahlungen immer zweifach prüfen.

Technische Schutzmaßnahmen umfassen eine aktuelle Software, VPN, Firewalls und Antivirenprogramme. Regelmäßige Phishing-Simulationen und Awareness-Schulungen sind anzuraten. Sicherheitsrichtlinien und Freigabeprozesse sollten schriftlich festgehalten werden. Typische Erkennungsmuster von Taktiken sind Dringlichkeit, Angstmacherei oder Drohungen, dazu ungewöhnliche Kommunikationskanäle und Tonalität, Anfragen nach Geheimnissen, Passwörtern oder Zugangsdaten sowie gefälschte Absenderadressen oder Links.

Phishing

Das Phishing, eine Wortkombination aus fishing (angeln) und phreaking (phone + freak), bezeichnet Täuschungsversuche über gefälschte SMS, Webseiten und E-Mails, mit dem Ziel, an persönliche Daten wie Passwörter oder Kreditkarteninformationen zu kommen.

Methode

Per SMS oder E-Mail werden falsche Paket- oder Bankbenachrichtigungen versandt, um das potenzielle Opfer auf gefälschte Webseiten zu locken. Diese Webseiten sind visuelle 1:1-Kopien der offiziellen Seiten, dienen aber ausschließlich dazu, auf illegale Weise Anmeldedaten zu erfassen.

Inzwischen werden zu diesem Zweck nicht nur SMS und E-Mail verwendet. Präparierte Webseiten erscheinen auch in den Suchergebnissen im Webbrowser oder in dazu gezielt erstellter Werbung.

Schutz

Ein paar einfache Verhaltensweisen schützen vor solchen gefälschten Nachrichten:

- Links: Generell gilt es, keine Links unbedacht anzuklicken! Verlinkungen in E-Mails und SMS sollten nicht angeklickt werden, stattdessen sollte auf eigene Konten und Paketverfolgungen nur über die offiziellen Seiten zugegriffen werden.

- Änderungen: Banken und andere Firmen schicken üblicherweise keine Verifizierungsemails oder Vertragsänderungen per E-Mail. Die wenigen Unternehmen, die so etwas doch tun, bringen die internen Sicherheitsbeauftragten zum Verzweifeln.

- Mailadresse: Beachten sollte man den E-Mail-Header: Stammt die E-Mail tatsächlich von der genannten Firma? Kriminelle verwenden gerne ähnlich klingende E-Mail-Adressen oder nutzen das Absenderfeld, um eine falsche E-Mail-Adresse zu verschleiern.

Fallen beim Online-Einkauf

Auch beim Online-Kauf kann man auf Betrüger*innen hereinfallen. Sich auf bekannte Firmennamen zu verlassen, ist keine Garantie für Authentizität: Buchstabendreher in der Adresszeile und falsche Verlinkungen in täuschend echt wirkenden E-Mails führen auf Fake-Seiten, die wie offizielle Homepages aussehen.

Daneben existieren auch Webseiten, die mit handgefertigten Produkten werben, häufig mit Worten wie „Wir schließen“ oder „Alles muss raus“. Letztendlich existieren die angeworbenen Produkte nicht, sondern sind nur generierte Hochglanzbildchen, die zur Eingabe privater Daten verlocken.

Fake-Shops erkennen

Um zu erkennen, ob ein Geschäft vertrauenswürdig ist, gilt es, fünf Punkte zu beachten:

- Verfügt die Seite über ein ordnungsgemäßes Impressum?

Ein Impressum ist in Deutschland Pflicht. Dessen Fehlen ist ein starker Hinweis darauf, dass der Shop nicht echt ist. Aber Achtung! Gewitzte Betrüger*innen können einfach das Impressum einer echten Firma kopieren. - Vielfalt der Zahlungsoptionen: Bietet der Shop ausschließlich Zahlungen über Vorkasse oder Kreditkarte an, sollte man davon Abstand nehmen. Bei Vorkasse geht das Geld direkt verloren; bei Kreditkartenkauf gelangen die Karteninformationen in betrügerische Hände, die damit Käufe tätigen können.

- Eine Häufung von Rechtschreibfehlern oder unüblichen, steifen Formulierungen, wie sie durch Übersetzungsprogramme entstehen, stellen ein weiteres Warnzeichen dar.

- Gütesiegel wecken Vertrauen, jedoch ist es nicht verboten, eigene, gegenstandslose Siegel zu erstellen. Zudem kann ein verlinktes Siegel ebenfalls auf eine falsche Seite weiterleiten. Sicherer ist es, die Shop-Adresse auf Seiten wie trustedshops zu überprüfen.

- Informationen wie das Domänenalter, der Seiteninhaber und die IP-Adresse lassen sich einsehen. Dies ist jedoch für technisch Unerfahrene recht umständlich und dank der Datenschutzgesetze für .de-Domänen nicht möglich.

Mit dem Fakeshopfinder der Verbraucherzentrale lassen sich die meisten der oben genannten Informationen überprüfen. Hier wird mittels eines simplen Ampelsystems angezeigt, ob eine Shopseite vertrauenswürdig ist (grün dargestellt) oder eher verdächtig (rot dargestellt).

Das Benutzerkonto absichern

Hat man sich für ein Geschäft entschieden und ein Benutzerkonto erstellt, neigt man dazu, ein simples Passwort zu wählen – aber halt! Wenn es leicht zu merken ist, dann ist es für Kriminelle auch leicht zu knacken.

Besser ist es, ein kompliziertes, aber dafür sicheres Passwort zu erstellen. Dieses sollte am besten aus 12 Zeichen bestehen und Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen enthalten. Die Zahlen und Sonderzeichen sollten nur am Anfang oder Ende des Passwortes stehen.

Wer sich ein solch langes Passwort nicht merken kann, sollte es in ein Notizbuch eintragen, das zuhause sicher verwahrt wird. Alternativ bieten sich digitale Passwortmanager an, wie zum Beispiel Keepass2Android oder KeepassXC, bei denen man sich nur ein einziges Passwort merken muss, nämlich das für den Manager selbst.

Immer häufiger kommt es vor, dass beim Einloggen auf eine Internetseite nach einer Zwei-Faktor-Authentifizierung (2FA) oder einem Passkey gefragt wird. Diese Schritte sollten nicht aus Bequemlichkeit übersprungen werden! Auch wenn sie umständlich sind, schützten diese Maßnahmen das Konto zusätzlich, insbesondere wenn eine Firma von einem Datenleak betroffen war. ABER! Man sollte sich immer der Tatsache bewusst sein, dass man beim Verlust des Smartphones unter Umständen nicht mehr an die Benutzerkonten herankommt. Nur wenn der jeweilige Anbieter bei der Einrichtung des Kontos 2FA-Backup- oder Recovery-Codes anbietet oder im Falle von Passkey ein Backup (Sicherung) des geheimen Schlüssels, besteht eine verlässliche Möglichkeit, auf das betreffende Konto zuzugreifen.

Zwei-Faktor-Authentifizierung mittels TOTP

Bei einer Zwei-Faktor-Authentifizierung wird nach der Eingabe des Passwortes (erster Faktor) eine Authenticator-App verwendet, die ein weiteres, temporäres Passwort (zweiter Faktor) aus einem geheimen Schlüssel und der aktuellen Uhrzeit erstellt – daher die kurze Gültigkeit von meist 30 Sekunden. Es ist mathematisch äußerst unwahrscheinlich, dass dieses erraten wird, da es über einen geheimen kryptografischen Schlüssel erstellt wird, der nur Kontoinhaber*in und Anbieter*in bekannt ist.

Zwei-Faktor-Authentifizierung mittels Passkey

Ein Passkey ersetzt ein schriftliches Passwort. Statt einer Zeichenfolge werden gerätegebundene biometrische Daten wie Face-ID oder der Fingerabdruck als „Passwort“ genutzt, um das eigentliche Passkey-Verfahren zu aktivieren. Im Gegensatz zu TOTP bleibt der geheime Schlüssel nur beim Nutzer, während auf Anbieterseite nur der öffentliche Schlüssel bekannt ist. Nur geheime Schlüssel können „Passwörter“ erstellen, welche von öffentlichen Schlüsseln verifiziert werden. Dies basiert auf soliden mathematischen Verfahren.

Wenn ein Passkey in Kombination mit einem PC genutzt werden soll, muss dieser Bluetoothsignale verarbeiten können.

Bezahlmethoden

Es gibt viele Möglichkeiten online zu bezahlen, aber nicht alle sind von Vorteil. Ideal sind Bezahloptionen, die eine Rückbuchung erlauben. Typische Bezahlmethoden sind:

Vorkasse: Vorkasse bedeutet nur, dass der Rechnungsbetrag bezahlt wird, bevor der bestellte Artikel verschickt wird. Diese Option bieten Betrüger*innen gerne an, da man den Preis zahlt, ohne eine Garantie, dass die gekaufte Ware überhaupt existiert, geschweige denn tatsächlich ankommt.

Beispielsweise relativ üblich ist die Zahlung per Vorkasse im Kunsthandel, wenn Kunstwerke auf Kommission verkauft werden. Grund dafür scheint, dass Künstler*innen häufig schlechte Erfahrungen mit ausbleibenden Zahlungen gesammelt haben.

Rechnung: Die Zahlung auf Rechnung erfolgt üblicherweise nach Erhalt der Ware und der Rechnung. Gesetzlich ist eine Zahlungsfrist von 30 Tagen geregelt. Von Vorteil ist hierbei, dass keine Kontodaten online weitergegeben werden müssen. Im Falle eines Kaufrücktritts lassen sich Rechnungen durch das Ausstellen einer Stornorechnung aufheben.

Überweisung: Überweisungen werden in der Regel vor Erhalt der Ware getätigt. Bei einer fehlerhaften Überweisung kann sich die Rückbuchung des Geldes jedoch schwierig gestalten. Echtzeitüberweisungen können nur während eines kurzen Zeitfensters rückgebucht werden. Papierüberweisungen sind rückbuchbar, solange das Geld noch nicht bei der Empfängerin angekommen ist oder diese einer Rückbuchung zustimmt. Weigert sich diese, muss der Rechtsweg beschritten werden.

Nachnahme: Bezahlung per Nachnahme bedeutet, dass die Ware erst bei Lieferung direkt beim Paketboten bezahlt wird. Diese Bezahlmethode wird nur noch sehr selten angeboten. Sie bietet den Vorteil, beschädigte Pakete direkt ablehnen zu können. Ein Nachteil ist jedoch die Nachnahmegebühr, die vom Paketlieferdienst erhoben wird und auf den Kaufpreis angerechnet wird.

SEPA-Lastschrift: Das ist ein Lastschriftverfahren, bei dem Zahlungsempfänger die Erlaubnis erhalten, Geld vom Konto des Zahlungspflichtigen einzuziehen. Es besteht die Möglichkeit, eine autorisierte Zahlung innerhalb von 8 Wochen ohne Angabe von Gründen zu widerrufen. Eine nicht autorisierte Abbuchung kann bis zu 13 Monate später widerrufen werden.

Debitkarte: Debitkarten sind Bankkarten, mit denen man Geld vom Girokonto abbuchen kann. In Deutschland sind das die Girokarten, auch EC-Karten genannt, die man bei Eröffnung eines Bankkontos erhält. Es existieren auch andere Formen von Debitkarten, aber alle haben gemeinsam, dass sie eine zeitnahe Abbuchung vom Girokonto erlauben. Neben den Girokarten existieren andere Arten von Debitkarten, die von internationalen Zahlungssystemen wie Visa oder Mastercard ausgegeben werden, aber ebenfalls Abbuchungen vom Girokonto erlauben.

Während man gewöhnliche Girokarten nicht für Online-Käufe nutzen kann, ermöglichen Karten mit Visa Debit– oder Mastercard Debit– Funktion das problemlose Bezahlen in internationalen Shops. Debitkarten mit dieser Funktion erkennt man an der zusätzlichen 16-stelligen Kartennummer neben dem Visa- oder Mastercard- Logo. Hinzu kommt noch eine in der Regel dreistellige Prüfnummer auf der Rückseite.

Ein zusätzlicher Vorteil der Debitkarten besteht in dem optionalen Käuferschutz, den Banken und Sparkassen anbieten, solange sie nicht explizit darauf verzichtet haben.

Kreditkarte: Anders als Debitkarten, mit denen Geld vom Girokonto abgebucht wird, gewähren Kreditkarten dem Inhaber einen Kreditrahmen. Getätigte Zahlungen werden erst nach Ende eines bestimmten Abrechnungszeitraums der Karteninhaberin in Rechnung gestellt. Diese Rechnung kann per Sofortzahlung beglichen oder in Raten abgezahlt werden. Im letzteren Fall, einem sogenannten Revolving-Kredit, werden meist Zinsen fällig. Die Jahresgebühren für eine Kreditkarte reichen von 0 bis etwa 100 Euro pro Jahr.

Der Vorteil bei Zahlung mit Kreditkarte ist die Möglichkeit, die Käufe zu widerrufen. Wie bei der SEPA-Lastschrift besteht der Nachteil darin, dass die Kontodaten online an das Geschäft übermittelt werden müssen, wo sie theoretisch wieder abgegriffen werden können.

Private Finanzdienstleister: Für unkomplizierte Onlinezahlungen existieren private Dienstleister wie PayPal oder Klarna. Sie entkoppeln die Notwendigkeit, bei Onlinehops die eigenen Kontodaten zu hinterlegen. Dennoch bieten auch sie keine absolute Sicherheit, da solche Anbieter häufig Ziel von Phishingkampagnen sind.

Bei Anbietern wie Paypal besteht auch die Möglichkeit, Geld von Anderen auf das eigene Paypalkonto zu erhalten – hier sollte man sich aber bewusstmachen, dass anders als bei einer Bank Gelder auch einbehalten oder Paypal-Konten gesperrt werden können, wie es einigen Softwareentwickler*innen und Künstler*innen passiert ist.

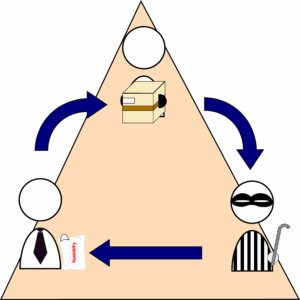

Dreiecksbetrug

Dreiecksbetrug nennt man Betrugsmaschen, bei denen ein Täter zwei Opfer gegeneinander ausspielt. Dabei können ein oder beide Opfer geschädigt werden. Je nach Variante erhält der Täter entweder das Geld, die Ware oder beides, während die Opfer einen Verlust erleiden.

In der Regel laufen alle drei Varianten darauf hinaus, dass der Täter eine echte Verkaufsanzeige auf einer Online-Plattform kopiert und als eigenes Verkaufsangebot einstellt. Sobald ein Käufer den Artikel kauft, lässt sich der Täter das Geld schicken, ohne dafür eine Ware zu versenden. Handelt es sich bei einem der Opfer um einen Online-Shop, kann der Täter zusätzlich die Ware bestellen und an seine eigene Adresse schicken lassen. Als Rechnungsadresse gibt er allerdings die Daten des ersten Opfers an. So erhält dieses eine Rechnung, ohne einen Kauf getätigt zu haben.

Abofallen

Abofallen nennt man betrügerische Lockangebote, die Kunden dazu bringen sollen, unbewusst ein kostenpflichtiges Abonnement abzuschließen. Gelockt wird mit angeblich kostenlosen Angeboten wie Gewinnspielen, kostenlosen Downloads oder Probezeiträumen für Streamingdienste. Um die Angebote zu nutzen, müssen zur Registrierung jedoch persönliche Daten eingegeben werden, und schon ist man in die Falle getappt. Es folgen Rechnungen, Mahnungen oder Inkassobescheide für eine angeblich abgeschlossene, kostenpflichtige Premiummitgliedschaft. Daneben existieren zum Betrug gehörige Videos auf YouTube mit vermeintlichen Anwälten, die den Opfern dazu raten, die Abokosten zu zahlen.

Um Kunden zu schützen, wurde bereits 2012 eine gesetzliche Regelung erlassen, die sogenannte Button-Lösung (§ 312 j ABS. 3 BGB). Sie verpflichtet Online-Händler dazu, Bestellungen so zu gestalten, dass für den Besteller klar ersichtlich ist, dass er im Begriff steht, einen kostenpflichtigen Vertrag abzuschließen. Sämtliche Vertragsinformationen müssen dabei vor der Bestellung klar und verständlich angezeigt werden. Geschieht das nicht, kommt auch kein rechtsgültiger Vertrag zustande.

Digitale Broschüre

Die Broschüre der Seniorenagentur Frankfurt zu digitalen Betrugsmethoden bietet eine einfache Übersicht zu weiteren möglichen Betrugsmethoden.

Broschueren-final-1